MaxStirner

Well-Known Member

- 2 810

- 4 737

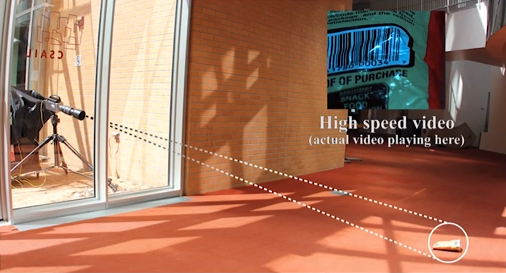

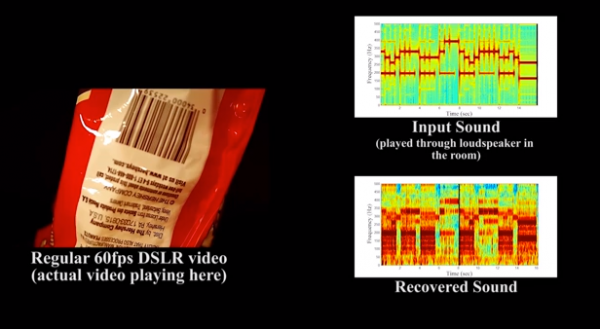

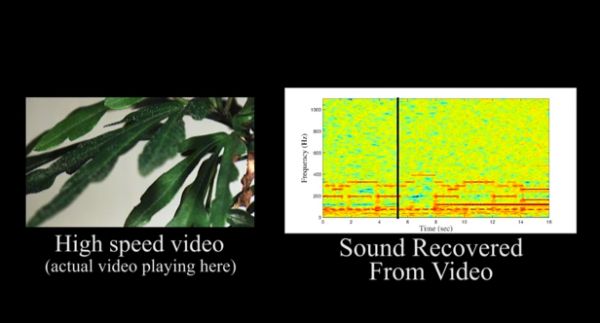

Za cenę ok 1 helikoptera policja w USA może zakupić system który nagrywa praktycznie non stop wszystko na obszarze 60 km2. Rozdzielczość jeszcze jest niska (człowiek ma rozmiar piksela), ale z innych przecieków wiadomo, że wojsko ma już dużo lepsze matryce pozwalające nagrywać na podobnym obszarze obiekty o 15 cm wielkości. Rzekomo ludziom nie przeszkadza bo przyzwyczaili się że kamery i tak są wszędzie.

http://www.pbs.org/newshour/bb/new-police-surveillance-techniques-raise-privacy-concerns/

http://www.pbs.org/newshour/bb/new-police-surveillance-techniques-raise-privacy-concerns/

Ostatnia edycja: